Claude Code サンドボックス機能 完全ガイド | 安全性・設定・ベストプラクティス【2025年最新版】

今回はClaude Code サンドボックスについてまとめていきます。

この機能はAIによる危険なコマンド実行からの隔離や、承認に次ぐ承認の確認疲れに対する機能です。

気になる方はこの記事を一読して、実践してみてください!

目次

「AIにコーディングを任せたいけど、PCが壊れたり、機密情報が漏れたりしないか心配…」

AIと対話しながら開発を進める「バイブコーディング(Vibe Coding)」。その魅力に取り憑かれたあなたなら、一度はこんな不安を感じたことがあるのではないでしょうか?

AIの自律性が高まるほど、そのパワーは魅力的になる一方で、予期せぬ動作への恐怖も増していきます。

この記事では、その課題を根本から解決する Claude Codeのサンドボックス機能 について、その仕組み、安全性、設定方法からベストプラクティスまで、どこよりも詳しく、そして情熱的に徹底解説します。

この記事を読めば、あなたもClaude Codeサンドボックスを完全にマスターし、AIとのコーディングを次のレベルへと引き上げることができるでしょう。

Claude Code サンドボックスとは?AI開発の常識を変える「安全な砂場」

Claude Code サンドボックスとは、一言で言えば「AIエージェントのための、隔離された安全な実行環境」です。

AIが実行するコマンドやスクリプトを、この「砂場(サンドボックス)」の中に閉じ込めることで、ホストシステム(あなたのPC)への意図しない影響や、悪意のある操作を防ぎます。

なぜ今、サンドボックスが必要なのか?「承認疲れ」からの解放

従来のAIコーディングツールでは、AIがファイル変更やコマンド実行など、少しでも危険な可能性のある操作をしようとするたびに、私たちは「承認」ボタンを押す必要がありました。

最初は慎重に確認していても、何度も繰り返すうちに、私たちは思考停止でボタンを押すだけの機械になってしまいます。これでは、せっかくのバイブコーディングの「ノリ」が台無しです。

次第に、内容を深く確認せずに承認をしてしまうようになります。

これが、「承認疲れ(Approval Fatigue)」です。

Claude Codeのサンドボックスは、この問題を根本から解決します。

Anthropicの内部テストでは、なんと許可プロンプトが84%も削減されたという驚異的な結果が報告されています。1

これは単に手間が減るという話ではありません。

AIが私たちの承認を待つことなく、定義された安全な境界の中で、自律的に、そして連続的にタスクを実行できるようになったことを意味します。

これにより、私たちはAIの思考プロセスを中断させることなく、より大規模で複雑なタスクを任せられるようになります。

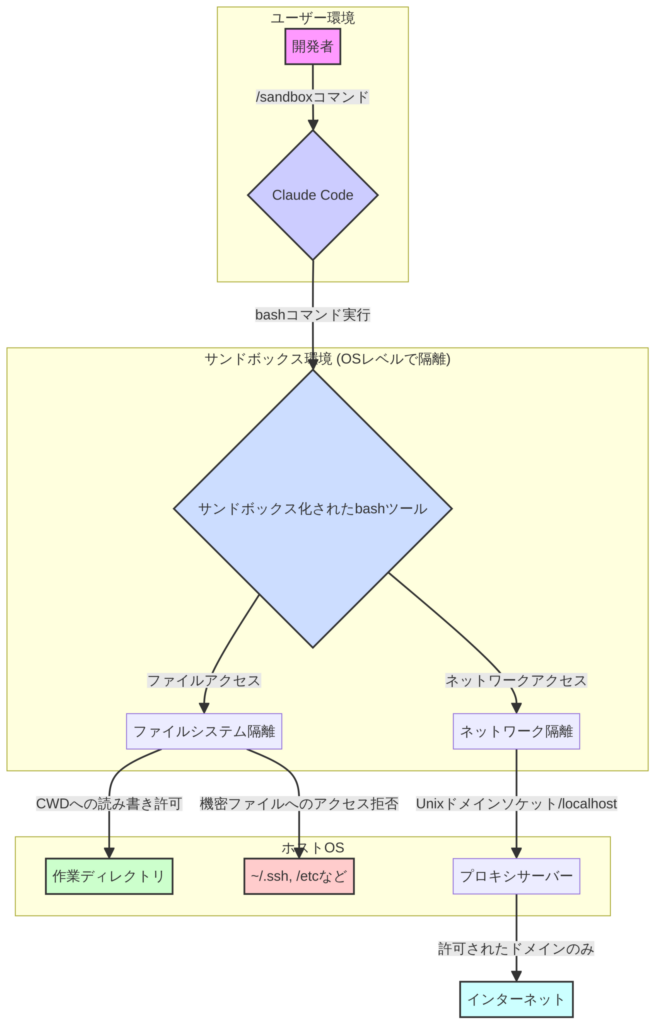

Claude Code サンドボックスの技術的実装:OSレベルで実現する「二重の壁」

Claude Codeのサンドボックスは、なぜこれほど安全にAIを自律実行させられるのでしょうか?

その秘密は、コンテナのような重量級の技術に頼らず、OSのネイティブな機能を使って構築された、軽量かつ堅牢なアーキテクチャにあります。

「効果的なサンドボックスには、ファイルシステムとネットワークの両方の隔離が必要です。ネットワーク隔離がなければ、侵害されたエージェントはSSHキーのような機密ファイルを外部に流出させる可能性があります。ファイルシステム隔離がなければ、侵害されたエージェントはネットワークアクセスを得るためにシステムリソースをバックドア化する可能性があります。」- Anthropic Engineering Blog

この「二重の壁」は、Anthropic Sandbox Runtime (srt) という専用のランタイムによって実現されており、各OSのネイティブなセキュリティ機能を活用しています。

| OS | 主要技術 | 役割 |

| Linux | bubblewrap | Linuxのネームスペース機能を活用し、プロセス、ネットワーク、ファイルシステムを厳格に分離します。 |

| macOS | sandbox-exec | OS標準のSeatbeltプロファイルを利用し、プロセスごとに詳細なセキュリティポリシーを適用します。 |

このアプローチにより、サンドボックスは非常に軽量でありながら、OSレベルでセキュリティを保証するという、まさに「良いとこ取り」を実現しているのです。

壁その1:ファイルシステム隔離 – 「触っていいのはここだけ」

ファイルシステム隔離は、AIがアクセスできるディレクトリを厳格に制限します。これにより、たとえ悪意のあるプロンプトによってAIが操られたとしても、あなたのPCの設定ファイルを書き換えたり、大切なファイルを削除したりすることはできません。

- 書き込みアクセス: 原則として、現在の作業ディレクトリ(CWD)とそのサブディレクトリしか書き込めません(Allow-onlyモデル)。

- 読み取りアクセス: 多くのファイルは読み取り可能ですが、~/.sshのような機密性の高いディレクトリへのアクセスはデフォルトでブロックされます(Deny-onlyモデル)。

壁その2:ネットワーク隔離 – 「話していいのはこの人だけ」

ネットワーク隔離は、AIが接続できる外部ドメインを制限します。

すべての通信は、サンドボックスの外にあるプロキシサーバーを経由し、あなたが許可したドメイン(例: api.github.com)への通信だけを許可する門番の役割を果たします。

もしAIが許可リストにない怪しいサーバーと通信しようとすれば、その通信は即座にブロックされ、あなたに通知が届きます。

これにより、機密情報が外部に送信されるといった最悪の事態を防ぐことができるのです。

セキュリティ機能と既知の脅威への対策

Claude Codeサンドボックスは、特にプロンプトインジェクション攻撃に対して強力な防御策となります。

たとえ攻撃が成功しAIが乗っ取られたとしても、サンドボックスの「二重の壁」が、機密ファイルの読み取りや外部へのデータ送信といった致命的な操作を防ぎます。

サンドボックス自体の脆弱性について

過去に報告されたサンドボックス自体の脆弱性についても正確に解説します。これらは「プロンプトインジェクション」とは異なる、実装レベルのバグです。

- パス制限バイパス(CVE-2025-54794): パス検証ロジックの欠陥により、/projectと/project_maliciousのような類似したパス名を区別できず、意図しないディレクトリへのアクセスを許してしまう脆弱性

- コマンドインジェクション(CVE-2025-54795): echoコマンドへの入力が適切にサニタイズされていなかったため、細工されたファイル名を介して任意のコマンドを実行できてしまう脆弱性

これらの脆弱性は、Anthropicによって既に対応済みです。

しかし、これはサンドボックスが絶対安全な銀の弾丸ではないことを示しており、常に最新のバージョンを使用し、設定を適切に管理することの重要性を教えてくれます。

2つのサンドボックスモード:あなたのスタイルで。

Claude Codeは、開発スタイルに合わせて選べる2つのサンドボックスモードを提供しています。これらはチャットで /sandbox と入力するだけで、いつでも簡単に切り替え可能です。

- Auto-allowモード: スピード重視のあなたへ。サンドボックスの境界内で行われるファイル変更やコマンド実行は、すべて自動で承認されます。プロトタイピングや信頼できるプロジェクトで、AIの能力を最大限に引き出したい場合に最適です。

- Regular permissionsモード: 安全第一のあなたへ。サンドボックス内であっても、すべてのコマンド実行前に承認を求めます。機密性の高い本番用コードを扱う際や、AIの動作を一つ一つ厳密に管理したい場合に適しています。

| 項目 | Auto-allowモード | Regular permissionsモード |

| 自動承認 | ◯ | × |

| 開発速度 | 高速 | 低速 |

| セキュリティ監視 | 低 | 高 |

| 推奨シーン | プロトタイプ開発、実験 | 本番環境、機密性の高いコード |

Claude Code サンドボックスの設定とカスタマイズ

サンドボックスの挙動は、設定 ファイルで細かくカスタマイズできます。

ここでは、ファイルシステムとネットワークのアクセス許可を定義します。

設定例:.claude/settings.json

{

"sandbox": {

"enabled": true,

"autoAllowBashIfSandboxed": true,

"excludedCommands": ["docker"]

},

"permissions": {

"allow": [

"Bash(npm run test:*)",

"WebFetch(domain:docs.anthropic.com)"

],

"deny": [

"Read(./.env)",

"Read(./secrets/**)",

"Bash(curl:*)"

],

"ask": [

"Bash(git push:*)"

]

}

}この例では、srcディレクトリ内のTypeScriptファイルの読み取りや、tempディレクトリへの書き込みは自動で許可されますが、.envファイルの読み取りは常に拒否され、package.jsonの編集は毎回ユーザーに確認を求められます。

ベストプラクティスと活用シーン

- 制限的に開始: まずは最小限の許可から始め、必要に応じて権限を広げていきましょう。

- ログの監視: サンドボックス違反の試行をログで確認し、AIが必要とする権限を理解するために使いましょう。

- 環境固有の設定: 開発環境と本番環境で異なるサンドボックスルールを適用することが重要です。

- プロトタイプ開発: Auto-allowモードを活用し、アイデアを迅速に形にしましょう。

- ライブデモ: 安全性が保証されているため、カンファレンスやワークショップでのライブコーディングデモに最適です。

想定質問(FAQ)

Q1: DockerとClaude Codeサンドボックスの違いは何ですか?

A1: DockerはOS全体を仮想化する重量級のコンテナ技術ですが、Claude CodeサンドボックスはOSのネイティブ機能を利用した軽量なプロセス隔離技術です。より細粒度で、特定のプロセスのみを対象にファイルシステムとネットワークのアクセスを制御します。

Q2: サンドボックスを一時的に無効にすることはできますか?

A2: はい。「エスケープハッチ」と呼ばれる仕組みがあり、サンドボックス内でコマンドが失敗した場合、AIはサンドボックスを無効にして再試行を提案することがあります。ただし、この操作は常にユーザーの明示的な許可を必要とします。セキュリティを最優先する場合は、設定でこの機能を完全に無効化することも可能です。

Q3: Windowsには対応していますか?

A3: 2025年12月現在、LinuxとmacOSに対応しています。Windowsへの対応も計画されていますが、具体的な時期は未定です。

まとめ:サンドボックスは、AIと人間の新たな共生関係の始まり

Claude Codeのサンドボックス機能は、単なるセキュリティ機能ではありません。

それは、AIと人間が真のパートナーシップを築くための、新しい信頼の形です。

承認疲れから解放され、AIの自律性を最大限に引き出すことで、私たちの開発体験は、より速く、より安全に、そして何より、より創造的になります。

この記事を見て、あなたもClaude Codeのサンドボックスに触れ、バイブコーディングの可能性を広げていっていただければ嬉しいです。